ゲッティイメージズ

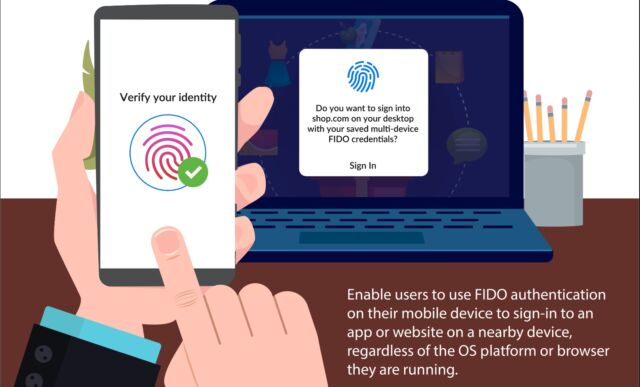

10年以上の間、パスワードのない世界が間近に迫っているという約束を受け取ってきましたが、それでも、毎年、このセキュリティの涅槃はとらえどころのないことが証明されています。 現在、初めて、実行可能な形式のパスワードなし認証が、プラットフォーム間およびサービス間でキーを渡すことを可能にする、Apple、Google、およびMicrosoftによって採用された標準の形式で大衆に利用可能になりつつあります。

過去にプッシュされたパスワードを殺すスキームには、多くの問題がありました。 主な欠点の1つは、誰かがアカウントに関連付けられた電話番号または物理コードと電話の制御を失ったときに実行可能な回復メカニズムがないことでした。 もう1つの制限は、ほとんどのソリューションが実際には本当にパスワードなしではないということです。 代わりに、顔や指紋のスキャンでサインインするオプションをユーザーに提供しましたが、これらのシステムは最終的にパスワードにフォールバックしました。つまり、フィッシング、パスワードの再利用、パスコードの忘れなど、最初からパスワードが嫌いだった理由はすべて、消えない理由です。

新しいアプローチ

今回の違いは、Apple、Google、Microsoftがすべて同じ明確なソリューションで協力しているように見えることです。 それだけでなく、ソリューションはユーザーにとってこれまでになく簡単になり、GithubやFacebookなどの大規模なサービスではより安価になります。 また、認証とセキュリティの専門家によって細心の注意を払って設計およびレビューされています。

ビデオアライアンス

既存の多要素認証(MFA)方式は、過去5年間で大きな進歩を遂げました。 たとえば、Googleでは、新しいデバイスからGoogleアカウントにサインインするときに、2番目の要素として使用するiOSまたはAndroidアプリをダウンロードできます。 CTAPに基づく-略して オーセンティケータープロトコルのクライアント-このシステムはBluetoothテクノロジーを使用して、電話が新しいデバイスの近くにあり、新しいデバイスが実際にGoogleに接続されており、Googleを装ったサイトではないことを確認します。 これは、それが壊れないことを意味します。 この規格では、電話機に保存されている暗号化シークレットを抽出できないようになっています。

Googleはファイルも提供しています 高度な保護プログラム 新しいデバイスからのログインを認証するには、スタンドアロンのドングルまたはエンドユーザーの電話の形式の物理キーが必要です。

現在の大きな制限は、パスワードなしの認証とMFA認証が、サービスプロバイダーごとに異なる方法で展開されることです。 ほとんどの銀行や金融サービスなどの一部のプロバイダーは、SMSまたは電子メールを介してワンタイムパスワードを送信します。 これらはセキュリティに敏感な秘密を送信する安全な手段ではないことに気づき、多くのサービスはTOTPと呼ばれる方法に移行しました。これはの頭字語です。 時間に基づくワンタイムパスワード–2番目の要素を追加できるようにします。これにより、パスワードが「私が持っているもの」の要素だけ効果的に増加します。

物理的セキュリティキーとTOTP、および程度は低いもののSMSと電子メールによる2要素認証は重要な前進ですが、3つの大きな制限が残っています。 まず、TOTPは認証アプリケーションを介して生成され、テキストまたは電子メールで送信されます チータブル、通常のパスワードと同じ方法です。 次に、各サービスには独自のクローズドMFAプラットフォームがあります。 つまり、スタンドアロンの物理キーや電話ベースのキーなど、分離できない形式のMFAを使用している場合でも、ユーザーはGoogle、Microsoft、およびその他すべてのインターネットプロパティに個別のキーが必要です。 さらに悪いことに、各OSプラットフォームには、MFAを実装するための異なるメカニズムがあります。

これらの問題は、3番目の問題に道を譲ります。ほとんどのエンドユーザーがまったく使用できないことと、MFAを提供しようとするときに各サービスが遭遇する直感に反するコストと複雑さです。

“Analyst. Television trailblazer. Bacon fanatic. Internet fanatic. Lifetime beer expert. Web enthusiast. Twitter fanatic.”

/cdn.vox-cdn.com/uploads/chorus_asset/file/25592468/2113290621.jpg)

More Stories

悪魔城ドラキュラ ドミナス コレクションの物理的なリリースが決定、予約注文は来月開始

Microsoftは最新のWindows 11アップデートでRyzen CPUのパフォーマンスを向上させています

バービー人形がスマートフォン依存症を克服できると企業が主張